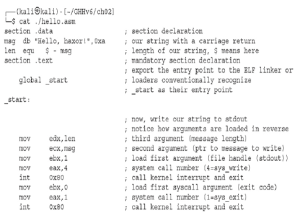

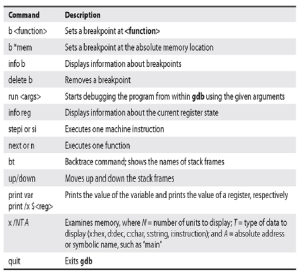

Często używane polecenia w gdb są wymienione i opisane w tabeli poniżej

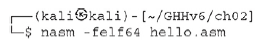

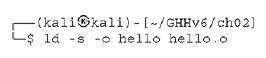

Teraz wydajemy następujące polecenia. Pierwsze polecenie przekompiluje nasz program Meet z symbolami debugowania i innymi przydatnymi opcjami

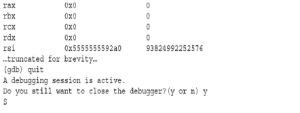

Debugowanie

Aby zdebugować nasz przykładowy program, najpierw zainstaluj gdb w swojej instancji Kali:

Teraz wydajemy następujące polecenia. Pierwsze polecenie przekompiluje nasz program Meet z symbolami debugowania i innymi przydatnymi opcjami