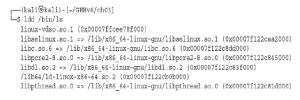

Narzędzie ldd wyświetla biblioteki współdzielone ładowane przez programy w czasie wykonywania. Biblioteki te mają przyrostek .so (obiekt współdzielony) i składają się z pojedynczych plików zawierających listę funkcji. Korzystanie z bibliotek współdzielonych ma wiele zalet, takich jak promowanie możliwości ponownego użycia kodu, pisanie mniejszych programów i ułatwianie konserwacji dużych aplikacji. Z punktu widzenia bezpieczeństwa ważne jest, aby wiedzieć, jakich bibliotek współdzielonych używa program i w jaki sposób są one ładowane. Jeśli programista nie będzie wystarczająco ostrożny, biblioteki współdzielone mogą zostać wykorzystane do uzyskania wykonania kodu lub pełnego naruszenia bezpieczeństwa systemu. Możliwości ataku obejmują znajdowanie słabych uprawnień do plików i używanie rpath do zastąpienia udostępnionej biblioteki złą, możliwość wycieku adresu załadowanej biblioteki, a nawet nadużywanie jej interesujących gadżetów w celu uzyskania kontroli przepływu wykonywania za pomocą kodu ROP/JOP- ponowne wykorzystanie technik ataku. Oto wynik po uruchomieniu ldd /bin/ls: