Network+

Operacje sieciowe

1. Dlaczego wartości bazowe wydajności powinny być rejestrowane przez długi okres czasu?

A. Zdefiniowanie normalnych operacji i aktywności

B. Zdefiniowanie historycznej reprezentacji działalności

C. Aby pomóc zweryfikować, kiedy problem został rozwiązany

D. Wszystkie powyższe

2. Używasz stacji zarządzania siecią (NMS) do gromadzenia danych dla urządzeń sieciowych. Co należy załadować, zanim będzie można przechwytywać dane z urządzeń sieciowych za pośrednictwem protokołu Simple Network Management Protocol (SNMP)?

A. OID

B. MIB

C. Pułapki

D. Gets

3. Jaki czynnik środowiskowy może powodować potencjalne wyładowania elektrostatyczne?

A. Temperatura

B. Elektryczne

C. Wilgotność

D. Powódź

4. Który licznik interfejsu będzie zwiększany, jeśli host wysyła ramkę o rozmiarze 9000 bajtów, a na interfejsie jest skonfigurowana domyślna jednostka MTU?

A. Runty

B. Hermetyzacja

C. CRC

D. Giganci

5. Która wersja SNMP oferuje uwierzytelnianie i szyfrowanie?

A. Wersja SNMP 1

B. Wersja SNMP 2e

C. Wersja SNMP 2c

D. Wersja SNMP 3

6. Który komponent odpowiada za wizualną reprezentację danych z NetFlow?

A. Kolektor NetFlow

B. Pamięć podręczna NetFlow

C. Pakiet NetFlow

D. Router NetFlow

7. Do jakiego komponentu agent SNMP wysyła informacje?

A. Syslog

B. Stacja zarządzania siecią

C. Identyfikator obiektu

D. Baza informacji zarządczej

8. Który wskaźnik stanowi różnicę w stosunku do innego pomiaru pomiędzy źródłem a miejscem docelowym?

A. Opóźnienie

B. Drżenie

C. Przepustowość

D. Przepustowość

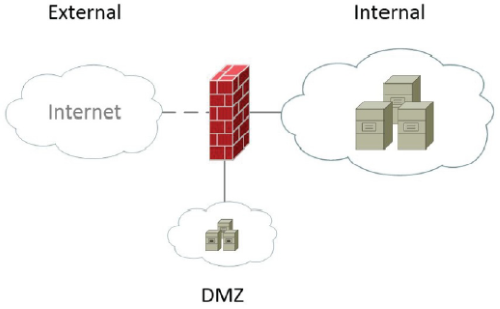

9. Jaki rodzaj diagramu przedstawiono na poniższej ilustracji?

A. Schemat fizyczny

B. Schemat sieci LAN

C. Schemat logiczny

D. Schemat sieci

10. Który dokument utworzyłbyś, aby szczegółowo opisać instrukcje krok po kroku dotyczące wyłączania serwera z sieci?

A. Dokument ISO

B. Dokument SOP

C. Polityka serwera

D. Zniszczenie mienia

11. Która grupa osób ocenia zmiany w sieci, aby ograniczyć możliwość wpływu na codzienne funkcjonowanie sieci?

A. Operacje sieciowe

B. Komitet Wykonawczy

C. Interesariusze

D. Zmień radę doradczą

12. Które stwierdzenie jest najlepszą praktyką, której należy przestrzegać podczas etykietowania kabli w szafie rozdzielczej?

A. Na etykiecie powinna znajdować się nazwa stacji roboczej.

B. Etykiety powinny być oznakowane od najmniej specyficznej do najbardziej specyficznej lokalizacji.

C. Etykiety powinny być oznakowane od najbardziej specyficznej do najmniej specyficznej lokalizacji.

D. Etykieta powinna przedstawiać cel gospodarza.

13. Jaki rodzaj oprogramowania pomaga w śledzeniu zasobów IT?

A. Oprogramowanie MDM

B. Oprogramowanie do zarządzania cyklem życia

C. Oprogramowanie księgowe

D. Oprogramowanie do aktualizacji systemu

14. Jaką politykę utworzyłbyś w celu określenia minimalnej specyfikacji, gdyby pracownik chciał korzystać z własnego urządzenia do obsługi poczty e-mail?

A. MDM

B. AUP

C. BYOD

D. NDA

15. Zawierasz umowę z nowym usługodawcą i przeglądasz jego umowę dotyczącą poziomu usług (SLA). Umowa SLA stwierdza, że ich zaangażowanie w zapewnienie czasu sprawności wynosi 99,99 procent. Jaki jest przewidywany roczny przestój?

A. 3,65 dnia

B. 8,76 godziny

C. 52,56 minuty

D. 5,29 minuty

16. Konfigurowanie grupy dysków z poziomem RAID 5 jest przykładem jakiej koncepcji dostępności? (Wybierz najlepszą odpowiedź.)

A. Tolerancja na błędy

B. Wysoka dostępność

C. Klastrowanie

D. Równoważenie obciążenia

17. Masz duże zapotrzebowanie na normalne żądania na firmowym serwerze internetowym. Którą strategię należy wdrożyć, aby uniknąć problemów, jeśli popyt stanie się zbyt wysoki? (Wybierz najlepszą odpowiedź.)

A. Klastrowanie

B. Agregacja portów

C. Tolerancja na błędy

D. Równoważenie obciążenia

18. Który rodzaj odzyskiwania jest najtańszy w utrzymaniu w miarę upływu czasu?

A. Odzyskiwanie zimnego miejsca

B. Odzyskiwanie ciepłego miejsca

C. Odzyskiwanie z gorącej witryny

D. Odzyskiwanie witryny w chmurze

19. Odzyskiwanie z taśmy zajmie 4 godziny; czego to jest przykład?

A. Cel punktu przywracania (RPO)

B. Docelowy czas regeneracji (RTO)

C. Rotacja dziadka, ojca i syna (GFS).

D. Okno kopii zapasowej

20. Jesteś administratorem sieci w swojej organizacji. Okna tworzenia kopii zapasowych zaczynają rozciągać się na zmiany robocze. Zostałeś poproszony o zalecenie lepszej strategii; co przyspieszy tworzenie kopii zapasowych, aby skrócić okno?

A. Kopie zapasowe z dysku na taśmę

B. Kopie zapasowe z dysku na dysk

C. Pełne kopie zapasowe

D. Rotacje GFS

21. Które zadanie tworzenia kopii zapasowej utworzy kopię zapasową plików z ustawionym bitem archiwum, a następnie zresetuje bit archiwum dla następnej kopii zapasowej?

A. Kopia zapasowa archiwum

B. Pełna kopia zapasowa

C. Kopia różnicowa

D. Przyrostowa kopia zapasowa

22. Który typ zasilaczy UPS, często spotykanych w centrach danych, zapewnia stałą moc z obwodu falownika zasilanego bateryjnie?

A. Liniowy interaktywny UPS

B. UPS w trybie gotowości

C. UPS online

D. UPS awaryjny

23. Jaki typ kopii zapasowych jest używany w przypadku rotacji dziadka, ojca i syna (GFS)?

A. Skopiuj kopię zapasową

B. Pełna kopia zapasowa

C. Kopia różnicowa

D. Przyrostowa kopia zapasowa

24. Który protokół wysokiej dostępności jest standardem otwartym?

A. NLB

B. HSRP

C.NTFS

D. VRRP

25. Jaki system przeciwpożarowy zwykle znajduje się w centrach danych?

A. Potop

B. Środek czysty

C. Wstępne działanie

D. Sucha rura

Odpowiedzi

1. D. Wartości bazowe wydajności zebrane na przestrzeni czasu pomagają stworzyć historyczną reprezentację działalności i normalnych operacji. Kiedy serwer działa słabo, linia bazowa może zweryfikować zarówno problem, jak i wdrożone rozwiązanie.

2. B. Zanim NMS będzie mógł zbierać statystyki SNMP, należy załadować bazę informacji zarządczych (MIB) producenta. Identyfikator obiektu (OID) to hierarchiczny zapis licznika. Polecenie pułapki SNMP to komunikat od agenta SNMP do systemu NMS w przypadku przekroczenia progu licznika. Polecenie pobrania SNMP to komunikat żądania od NMS do agenta SNMP w sprawie wartości licznika.

3. C. Kiedy wilgotność spada poniżej 20 procent, istnieje ogromne ryzyko wyładowań elektrostatycznych (ESD). Chociaż niższe temperatury powodują niższy poziom wilgotności, nie są one bezpośrednio powiązane z wyładowaniami elektrostatycznymi. Czynniki elektryczne są związane z przepięciami, zapadami i skokami napięcia. Zalanie nie spowoduje wyładowań elektrostatycznych, ale spowoduje zwarcia elektryczne.

4. D. Licznik interfejsu giganta będzie zwiększał się, gdy odebrane zostaną ramki jumbo (9000 bajtów) na interfejsie skonfigurowanym z domyślną maksymalną jednostką transmisji (MTU) wynoszącą 1500 bajtów. Runty to ramki mniejsze niż 64 bajty odbierane przez interfejs. Błędy enkapsulacji występują, gdy występuje niezgodność protokołów enkapsulacji. Błędy cyklicznej kontroli nadmiarowej (CRC) występują, gdy ramka zostanie uszkodzona podczas przesyłania, a 4-bajtowa sekwencja kontroli ramki (FCS) nie porównuje sumy kontrolnej z danymi.

5. D. Wersja 3 protokołu SNMP wprowadziła integralność wiadomości, uwierzytelnianie i szyfrowanie do pakietu SNMP. Wersja 1 protokołu SNMP była pierwszą wersją protokołu SNMP i jest uważana za przestarzałą. Wersja 2e protokołu SNMP nie jest prawidłową wersją protokołu SNMP. Wersja SNMP 2c to poprawka do wersji 2 SNMP, która dodała polecenie set i inne ulepszenia.

6. A. Kolektor NetFlow jest odpowiedzialny za zbieranie statystyk NetFlow i zestawianie ich w wizualną reprezentację ruchu. Pamięć podręczna NetFlow to tymczasowe miejsce w pamięci, w którym przechowywane są informacje o ruchu do czasu wysłania ich do modułu zbierającego NetFlow. Pakiet NetFlow to pojazd, w którym dane NetFlow są przesyłane przez sieć. Router NetFlow to urządzenie, za pomocą którego NetFlow aktywnie eksportuje informacje NetFlow do modułu zbierającego NetFlow.

7. B. Stacja zarządzania siecią (NMS) to serwer, do którego odpytywane jest SNMP lub w którym przechwytywane są informacje SNMP. NMS może eskalować problemy za pośrednictwem poczty elektronicznej, wiadomości tekstowych, a nawet wskaźników wizualnych. Przykładami systemów NMS są Solarwinds Orion i OpenNMS. Syslog to plik dziennika, do którego wysyłane są komunikaty systemowe. Identyfikator obiektu (OID) używany jest do opisania żądanego licznika SNMP. Baza informacji zarządczych (MIB) to rodzaj bazy danych liczników, których SNMP może używać dla konkretnego urządzenia.

8. B. Jitter to różnica w opóźnieniu pomiędzy źródłem a miejscem docelowym, mierzona w milisekundach. Opóźnienie to czas potrzebny pakietowi lub ramce na podróż od źródła do miejsca docelowego. Przepustowość to prędkość połączenia, a przepustowość to wykorzystanie połączenia.

9. C. Diagram logiczny przedstawia sposób działania sieci, przedstawiając przepływ informacji. Fizyczny diagram szczegółowo opisuje, jak wszystko jest połączone i dlaczego to działa. Schemat sieci lokalnej (LAN) przedstawia rozmieszczenie komponentów sieci LAN. Schemat sieci lub diagram sieci to fizyczny diagram szczegółowo opisujący, jak wszystko jest połączone.

10. B. Dokument standardowej procedury operacyjnej (SOP) zawiera szczegółowe instrukcje niezbędne do wycofania serwera z eksploatacji. Dokument ISO nie jest prawidłową odpowiedzią; ISO to certyfikat standardowych praktyk. Polityka serwera to polityka techniczna stosowana do serwera. Zniszczenie aktywów to nieprawidłowa odpowiedź.

11. D. Rada doradcza ds. zmian rozpatruje proponowane zmiany w sieci tak, aby nie wpływały one na codzienne funkcjonowanie sieci. Personel odpowiedzialny za obsługę sieci dba o spójność działania sieci. Komitet wykonawczy to często grupa osób wysokiego szczebla w organizacji. Interesariusze to osoby bezpośrednio odpowiedzialne za kluczowe działania, a część z nich wchodzi w skład rady doradczej ds. zmian.

12. B. Etykiety powinny przedstawiać najmniej konkretną lokalizację, np. budynek, do najbardziej konkretnej lokalizacji, np. numer punktu sprzedaży. Nazwy i cele stacji roboczych mogą zmieniać się z biegiem czasu. Informacje o lokalizacji powinny być podane od najmniej szczegółowej do najbardziej szczegółowej lokalizacji, ponieważ są odczytywane od lewej do prawej. Przeznaczenie gospodarza może zmieniać się z biegiem czasu i nie odzwierciedla lokalizacji gospodarza.

13. B. Oprogramowanie do zarządzania cyklem życia pomaga w śledzeniu zasobów informatycznych organizacji od kołyski aż po grób. Do zarządzania urządzeniami mobilnymi służy oprogramowanie do zarządzania urządzeniami mobilnymi (MDM). Oprogramowanie księgowe jest używane przez organizacje do śledzenia aktywów i wartości netto firmy, a także kosztów. Oprogramowanie do aktualizacji systemu służy wyłącznie do aktualizacji oprogramowania.

14. C. Polityka "przynieś własne urządzenie" (BYOD) określa minimalne wymagania dotyczące urządzenia pracownika używanego do uzyskiwania dostępu w pracy. Oprogramowanie do zarządzania urządzeniami mobilnymi (MDM) zwykle określa te specyfikacje. Polityka dopuszczalnego użytkowania (AUP) definiuje akceptowalne użytkowanie w sieci. Umowa o ujawnianiu informacji w sieci (NDA) to umowa zawierająca szczegóły, które nie są ujawniane poza organizacją.

15. C. Umowa SLA wynosząca 4 dziewiątki oznacza 52,56 minut przewidywanego przestoju w ciągu roku. Odpowiada to 4,38 minutom miesięcznie, przez które usługa może być niedostępna. Wszystkie inne odpowiedzi są nieprawidłowe. 16. A. Konfigurowanie grupy dysków z rozkładem RAID poziomu 5 z parzystością jest przykładem

odporność na awarie, ponieważ redundancja zasobów zapewnia działanie w przypadku awarii. Wysoką dostępność zapewnia poziom RAID 5 dzięki odporności na awarie. Klastrowanie ma miejsce wtedy, gdy dwa lub więcej hostów działa w celu zapewnienia wysokiej dostępności. Równoważenie obciążenia rozkłada zapotrzebowanie aplikacji na wiele hostów.

17. D. Równoważenie obciążenia powinno zostać wdrożone z dwoma lub większą liczbą serwerów WWW, aby skalować serwery i zmniejszyć zapotrzebowanie na pojedynczy serwer WWW. Klastrowanie zapewnia wysoką dostępność aplikacji lub systemu operacyjnego. Agregacja portów łączy dwa lub więcej połączeń w celu agregacji ich łącznej przepustowości. Tolerancja błędów to zdolność systemu do kontynuowania działania po awarii komponentu.

18. A. Zimna lokalizacja jest najtańsza w utrzymaniu w miarę upływu czasu, ponieważ na miejscu znajduje się bardzo mało sprzętu lub nie ma go wcale. Jeśli zdarzy się awaria, zakup sprzętu i jego konfiguracja zajmie trochę czasu. Ciepła witryna zawiera sprzęt, ale wymaga interwencji, aby udostępnić go online. Witryna hosta lub witryna w chmurze zawiera replikę serwerów organizacji i jest prawdopodobnie najdroższa. Różnica między witryną gorącą a witryną w chmurze polega na tym, gdzie działają serwery.

19. B. Docelowy czas odzyskiwania (RTO) to miara tego, jak szybko można odzyskać dane po utracie danych za pomocą kopii zapasowej. Cel punktu przywracania (RPO) to punkt w czasie, do którego można odzyskać dane w przypadku awarii. Rotacja dziadek, ojciec, syn (GFS) to systematyczny sposób archiwizacji nośników kopii zapasowych. Okno tworzenia kopii zapasowej to okno czasu, w którym można wykonać kopię zapasową.

20. B. Kopie zapasowe z dysku na dysk przyspieszą tworzenie kopii zapasowych, ponieważ kopie zapasowe są pobierane z dysków i kopiowane na dyskach. Kopia zapasowa z dysku na taśmę to tradycyjna metoda tworzenia kopii zapasowych sieci i jest uważana za wolniejszą niż kopia zapasowa z dysku na dysk. Pełna kopia zapasowa jest zwykle wykonywana raz w tygodniu i obejmuje pełną kopię zapasową serwerów sieciowych. Chociaż rotacja GFS może przyspieszyć tworzenie kopii zapasowych na koniec tygodnia i miesiąca, jest to uważane za strategię rotacji, a nie metodę tworzenia kopii zapasowych.

21. D. Przyrostowa kopia zapasowa utworzy kopię zapasową tylko plików, które mają ustawiony bit archiwizacji. Po utworzeniu kopii zapasowej plików bit archiwum jest resetowany dla następnej kopii zapasowej. Kopia zapasowa archiwum nie jest prawdziwą opcją tworzenia kopii zapasowych. Kopia różnicowa nie resetuje bitu archiwum, a kopie zapasowe stają się coraz większe każdego dnia, aż do następnej pełnej kopii zapasowej. Pełna kopia zapasowa to pełna kopia zapasowa wszystkich plików, a bit archiwum jest resetowany.

22. C. UPS online wykorzystuje prąd przemienny do prostownika/obwodu ładowania, który utrzymuje ładunek akumulatorów. Baterie zasilają następnie falownik stałym źródłem prądu stałego. Falownik przekształca źródło prądu stałego z powrotem w obwód prądu przemiennego, który ponownie zasila obciążenie. Liniowy interaktywny zasilacz UPS rozpoczyna odwracanie zasilania w przypadku utraty zasilania. Rezerwowy UPS przenosi obciążenie do oddzielnego obwodu inwertera. Nie ma czegoś takiego jak UPS z funkcją przełączania awaryjnego.

23. B. Pełna kopia zapasowa jest używana w przypadku rotacji dziadka, ojca i syna (GFS). Rotacje GFS pomagają utrzymać długi RPO, utrzymując mniej kopii zapasowych przy użyciu codziennych, tygodniowych i miesięcznych kopii zapasowych. Wszystkie inne odpowiedzi są nieprawidłowe.

24. D. Protokół redundancji routera wirtualnego (VRRP) jest protokołem o otwartym standardzie używanym w celu zapewnienia wysokiej dostępności bram domyślnych. Równoważenie obciążenia sieciowego (NLB) to usługa systemu Windows umożliwiająca równoważenie obciążenia usług sieciowych. Hot Standby Router Protocol (HSRP) to zastrzeżony protokół wysokiej dostępności firmy Cisco. New Technology File System (NTFS) to system plików używany w systemie operacyjnym Windows.

25. B. Systemy z czystym środkiem są zwykle spotykane w centrach danych, ponieważ środek tłumiący ma postać gazu i nie uszkadza elektroniki. System zalewowy usuwa wodę ze wszystkich dysz gaśniczych. System wstępnego działania wymaga wstępnego naładowania czujnika przed uwolnieniem wody. System suchych rur nie zawiera wody w rurach. Gdy ciśnienie spadnie, z dysz wypłynie woda