https://chacker.pl/

Teraz, gdy masz pojęcie, czym jest SDR, czas znaleźć nową zabawkę. Niektóre przykłady SDR to HackRF, bladeRF i USRP. Każdy z nich wykorzystuje port USB w komputerze i może być używany z oprogramowaniem typu open source, takim jak GNU Radio. Częstotliwość robocza określa, do jakich częstotliwości radio może się dostroić. Na przykład Bluetooth działa w zakresie od 2,4 GHz do 2,48 GHz na 40 do 80 kanałach, w zależności od wersji. Radio FM działa w zakresie od 87,8 MHz do 108 MHz na 101 kanałach. Dostępne są dodatki, takie jak Ham It Up Nano, które skutecznie obniżają ich dolne limity.

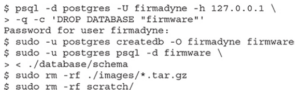

Szerokość pasma to ilość widma RF, które może zostać zeskanowane przez aplikację/urządzenie. Wymienione szerokości pasma są publikowane na odpowiednich stronach internetowych, ale mogą się różnić w zależności od załadowanego oprogramowania układowego. Na przykład oprogramowanie układowe HackRF w wersji 2017.02.01 lub nowszej obsługuje tryb przeszukiwania, który umożliwia urządzeniu przeszukiwanie pełnego zakresu 6 GHz. Jedną z potencjalnych korzyści zwiększonej szerokości pasma jest możliwość jednoczesnego monitorowania wszystkich kanałów Bluetooth (80 MHz).

Dupleks odnosi się do sposobu, w jaki dwa systemy mogą się ze sobą komunikować. Pełny dupleks oznacza, że urządzenie może jednocześnie nadawać i odbierać. Półdupleks, jak zapewne zgadłeś, oznacza, że urządzenie może nadawać i odbierać dane, ale nie w tym samym czasie. Przykładami komunikacji półdupleksowej są krótkofalówki i wiele komputerowych aplikacji Voice over IP (VoIP). Gdy obie strony próbują mówić w tym samym czasie, dochodzi do kolizji i utraty danych. Chociaż pełny dupleks jest bardziej elastyczny, dupleks SDR prawdopodobnie nie będzie utrudniał skuteczności analizy.

Rozdzielczość konwersji analogowo-cyfrowej (ADC) odnosi się do liczby odrębnych wartości napięcia, jakie może przyjąć każda próbka. Na przykład 8-bitowy ADC o zakresie napięcia 4 V ma rozdzielczość 15,6 mV, czyli 0,39 procent. W połączeniu z częstotliwością próbkowania, większa rozdzielczość ADC bitów skutkuje dokładniejszą reprezentacją cyfrową sygnału analogowego. Opublikowane szybkości próbek na sekundę zależą od przepustowości USB, procesora, przetwornika ADC i rozmiaru na próbkę. Na przykład wartość USRP B200 wynosząca 61 MSps jest oparta na użyciu 16-bitowych próbek kwadraturowych; jednak system można skonfigurować tak, aby używał 8-bitowych próbek kwadraturowych, co skutecznie podwaja przepustowość próbek na sekundę. Niższa obsługiwana wartość próbki HackRF na sekundę jest zarówno wynikiem wybranego ADC, jak i przepustowości USB. Oprócz zakupu SDR prawdopodobnie będziesz musiał kupić kilka kabli, obciążeń pozornych, tłumików i anten o różnych zakresach częstotliwości. Do testowania urządzeń w laboratorium przydatne są anteny kierunkowe, które pomagają w izolowaniu źródeł. Na koniec, choć nie jest to konieczne, prosta komora izolacyjna (lub skrzynka) może być niezwykle przydatna w przypadku typowych częstotliwości, takich jak 2,4 GHz.