https://chacker.pl/

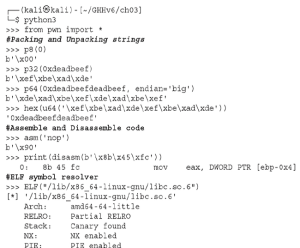

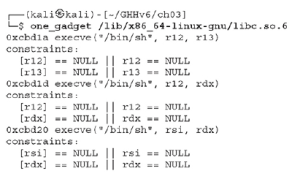

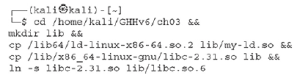

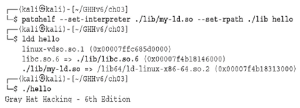

Ropper to przydatne narzędzie do generowania łańcuchów ROP i znajdowania gadżetów do ponownego wykorzystania kodu. Jest w stanie ładować pliki binarne w formatach ELF, PE i Mach-O i obsługuje wiele architektur (x86, x86_64, MIPS, MIPS64, ARM/Thumb, ARM64, PowerPC i Sparc) przy użyciu platformy deasemblacji Capstone7. Aby zainstalować Roppera, użyj sudo apt install ropper. Jedną z jego najciekawszych funkcji jest możliwość wyszukiwania gadżetów na podstawie ograniczeń i warunków formatu pliku. Utwórzmy łańcuch ROP, który wywoła mprotect(), aby włączyć uprawnienia wykonywalne dla dowolnego adresu

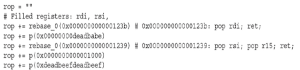

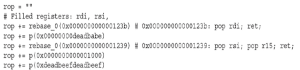

Powstały fragment kodu Pythona zostanie utworzony:

Możemy również użyć wyszukiwania semantycznego, aby znaleźć gadżet, który zwiększa wskaźnik stosu o 16 bajtów, unikając zaśmiecania rejestrów R15 i RDI: ropper — plik <plik-binarny> –semantic „rsp+=16 !r15 !rdi”. Aby skorzystać z tej funkcji, musisz zainstalować pyvex i z3, postępując zgodnie z instrukcjami na stronie projektu GitHub. Jak widać, oszczędza to dużo czasu i wysiłku, a także zapewnia wiele innych interesujących funkcji — od programowania zorientowanego na skok (JOP) po obracanie stosu.