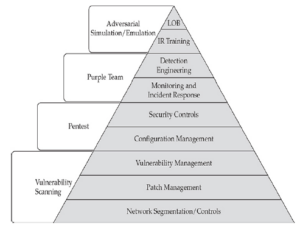

Testy penetracyjne badają luki w zabezpieczeniach po kolei, budując drzewa ataków. Drzewa ataków przedstawiają łącznie serię zdarzeń i przedstawiają wynik w taki sposób, że organizacje mogą kontekstualizować znaczenie luk w ich środowisku. Chociaż pojedyncza luka może mieć niską ocenę zgodnie ze wskaźnikiem CVSS (Common Vulnerability Scoring System) skanera podatności, łącząc ją z innymi lukami, osoba atakująca może osiągnąć znacznie większy wpływ. Te drzewa ataków pozwalają zespołowi ds. bezpieczeństwa zrozumieć, w jaki sposób kontrole będą wpływać na luki, a działy biznesowe będą mogły zobaczyć, jak te luki wpływają na firmę z punktu widzenia danych i procesów. Większość testerów penetracyjnych specjalizuje się w konkretnym obszarze: testowaniu sieci, aplikacji, testowaniu fizycznym, urządzeń lub w chmurze. Nie oznacza to, że jest to jedyny rodzaj testów, jaki wykonują, ponieważ ataki często przekraczają granice niektórych z tych komponentów. Testy penetracyjne regulowane są przez zestawienie prac (SOW), które pomoże zdefiniować parametry testów. SOW różnią się znacznie w zależności od celów testowania. W przypadku niektórych organizacji celem jest znalezienie wszystkiego, co może być nieprawidłowe w określonym obszarze, podczas gdy inne mogą mieć określone cele, które chcą, aby tester próbował naruszyć, co nazywa się testami penetracyjnymi zorientowanymi na cel. Testy penetracyjne zorientowane na cel zazwyczaj wyznaczają cele i ramy czasowe na zbadanie modelu zagrożenia. Klient zazwyczaj określa rodzaje rzeczy, którymi się martwi, np. ktoś żądający okupu za środowisko, kradzież tajemnic firmowych, naruszenie poufnych środowisk lub możliwość wpływu na środowiska SCADA. Tester rozpocznie od pozycji w sieci lub poza siecią, a następnie spróbuje dotrzeć do środowiska docelowego, poruszając się po sieci, podnosząc uprawnienia i poruszając się dalej, aż dotrze do celu. Testy penetracyjne pomagają uzyskać lepszy wgląd w wpływ luk w zabezpieczeniach sieci. Budując łańcuchy ataków, tester może pokazać, jak można łączyć kombinacje luk w zabezpieczeniach, aby osiągnąć rezultaty. W ten sposób można określić praktyczne skutki słabych punktów i ocenić skuteczność mechanizmów kompensujących. Krótko mówiąc, wiele organizacji uważa, że określone mechanizmy kontrolne wyłapią złośliwą aktywność i że niektórych luk w zabezpieczeniach nie będzie można wykorzystać; jednakże podczas testu penetracyjnego tester ocenia, co może zrobić atakujący. Prawidłowy raport z testu penetracyjnego nie będzie zawierał „potencjalnych ustaleń”. Zamiast tego będzie zawierać wyłącznie ustalenia, które można udowodnić i udokumentować za pomocą pism, rekomendacji i zrzutów ekranu. Zrozumienie tych praktycznych skutków pomaga organizacji ustalić priorytety i zaplanować zmiany w zabezpieczeniach, które ostatecznie pomogą zwiększyć bezpieczeństwo organizacji.