Microsoft C/C++ Optimizing Compiler and Linker są dostępne bezpłatnie na stronie https://visualstudio.microsoft.com/vs/community/. W tym laboratorium korzystamy z systemu Windows 10 w wersji 20H2. Pobierz i uruchom instalator z poprzedniego łącza. Gdy pojawi się monit, w kategorii Workloads wybierz opcję Desktop Development with C++ i odznacz wszystkie inne opcje z wyjątkiem następujących:

- MSVC v142 – narzędzia do kompilacji VS 2019 C++ x64/x86

- Windows 10 SDK (10.0.19041.0)

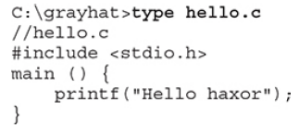

Możesz również zaakceptować wszystkie opcjonalne ustawienia domyślne; pamiętaj jednak, że każde z nich zajmuje dodatkowe miejsce na dysku twardym. Konkretny numer kompilacji zestawu SDK może się różnić w zależności od tego, kiedy wykonasz pobieranie. Po pobraniu i prostej instalacji powinieneś mieć łącze w menu Start do wersji Visual Studio 2019 Community. Kliknij przycisk Start systemu Windows i wpisz prompt. Spowoduje to wyświetlenie okna pokazującego różne skróty wiersza poleceń. Kliknij dwukrotnie ten zatytułowany Developer Command Prompt lub VS 2019. Jest to specjalny wiersz poleceń ze środowiskiem skonfigurowanym do kompilowania kodu. Jeśli nie możesz go znaleźć za pomocą menu Start, spróbuj wyszukać „Developer Command Prompt” w katalogu głównym dysku C:. Często znajduje się on w C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Visual Studio 2019\Visual Studio Tools. Po otwarciu wiersza poleceń dla programistów przejdź do folderu C:\grayhat. Aby przetestować wiersz poleceń, zacznijmy od programów hello.c i meet.c. Używając edytora tekstu, takiego jak Notepad.exe, wpisz następujący przykładowy kod i zapisz go w pliku o nazwie hello.c znajdującym się w folderze C:\grayhat:

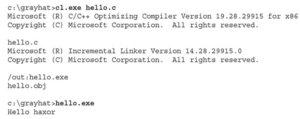

Kompilator Windows to cl.exe. Przekazanie nazwy pliku źródłowego do kompilatora generuje hello.exe, jak pokazano tutaj:

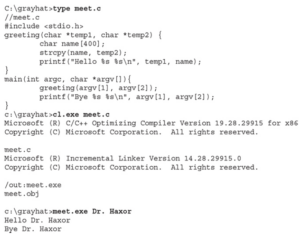

Przejdźmy do zbudowania kolejnego programu, meet.exe. Utwórz plik kodu źródłowego meet.c z następującym kodem i skompiluj go w systemie Windows za pomocą cl.exe: