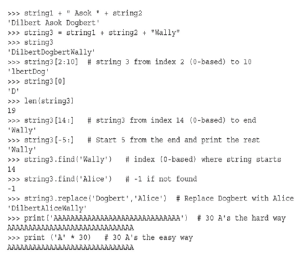

Użyłeś już jednego obiektu typu string . Ciągi znaków są używane w Pythonie do przechowywania tekstu. Najlepszym sposobem pokazania, jak łatwo jest używać ciągów znaków i manipulować nimi, jest zademonstrowanie tej techniki, ponownie przy użyciu powłoki Pythona 3, w następujący sposób:

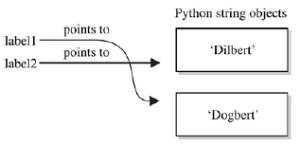

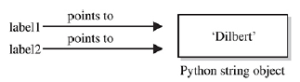

Oto podstawowe funkcje manipulacji ciągami, których będziesz używać podczas pracy z prostymi ciągami. Składnia jest prosta i przejrzysta, dokładnie taka, jakiej można się spodziewać po Pythonie. Jednym z ważnych rozróżnień, które należy od razu wprowadzić, jest to, że każdy z tych ciągów (nazwaliśmy je ciągiem1, ciągiem2 i ciągiem3) jest po prostu wskaźnikiem — dla osób zaznajomionych z C — lub etykietą bloku danych znajdującego się gdzieś w pamięci. Jedną z koncepcji, która czasami nasuwa się nowym programistom, jest koncepcja jednej etykiety (lub wskaźnika) wskazującej na inną etykietę. Poniższy kod i rysunekilustrują tę koncepcję:

>>> label1 = 'Dilbert’

>>> etykieta2 = etykieta1

W tym momencie mamy gdzieś w pamięci kawałek pamięci z zapisanym ciągiem Pythona „Dilbert”. Mamy też dwie etykiety wskazujące na tę plamę pamięci. Jeśli następnie zmienimy przypisanie etykiety1, etykieta2 nie ulegnie zmianie:

… continued from above

>>> label1 = 'Dogbert’

>>> label2

’Dilbert’

Jak widać na poniższym rysunku , etykieta2 sama w sobie nie wskazuje na etykietę1. Wskazuje raczej na to samo, na co wskazywała etykieta1, dopóki etykieta1 nie została ponownie przypisana.