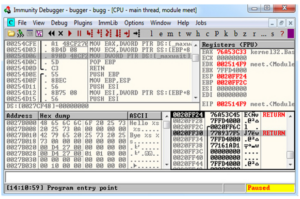

Popularnym debugerem w trybie użytkownika jest Immunity Debugger, który możesz pobrać ze strony https://www.immunityinc.com/products/debugger/. W momencie pisania tego tekstu stabilną wersją jest wersja 1.85, używana w tym rozdziale. Główny ekran Immunity Debugger jest podzielony na pięć sekcji. Sekcja „Code” lub „Disassembler” (w lewym górnym rogu) służy do przeglądania zdemontowanych modułów. Sekcja „Registers” (w prawym górnym rogu) służy do monitorowania stanu rejestrów w czasie rzeczywistym. Sekcja „Hex Dump” lub „Data” (w lewym dolnym rogu) służy do przeglądania surowego heksadecymalnego pliku binarnego. Sekcja „Stack” (w prawym dolnym rogu) służy do przeglądania stosu w czasie rzeczywistym. Możesz zobaczyć te sekcje na nadchodzącym obrazku. Sekcja „Information” (w lewym środkowym rogu) służy do wyświetlania informacji o instrukcji wyróżnionej w sekcji Code. Każda sekcja ma menu kontekstowe dostępne po kliknięciu prawym przyciskiem myszy w tej sekcji. Immunity Debugger ma również oparty na Pythonie interfejs powłoki na dole okna debugera, aby umożliwić automatyzację różnych zadań, a także wykonywanie skryptów, aby pomóc w rozwijaniu exploitów. Mimo że dostępne są inne aktywnie utrzymywane debugery, społeczność użytkowników stworzyła bogate w funkcje rozszerzenia, takie jak Mona.py od Corelanc0d3r. Przed kontynuowaniem pobierz i zainstaluj Immunity Debugger z podanego wyżej łącza. Możesz rozpocząć debugowanie programu za pomocą Immunity Debugger na kilka sposobów:

- Otwórz Immunity Debugger i wybierz Plik | Otwórz.

- Otwórz Immunity Debugger i wybierz Plik | Dołącz.

• Wywołaj Immunity Debugger z wiersza poleceń — na przykład z wiersza poleceń Windows IDLE Python, w następujący sposób:

![]()

- Otwórz Immunity Debugger i wybierz Plik | Otwórz.

- Otwórz Immunity Debugger i wybierz Plik | Dołącz.

• Wywołaj Immunity Debugger z wiersza poleceń — na przykład z wiersza poleceń Windows IDLE Python, w następujący sposób:

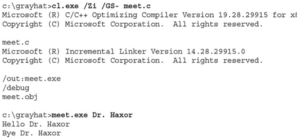

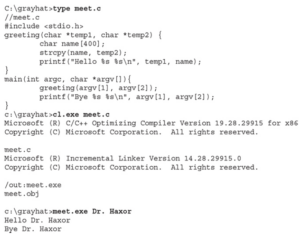

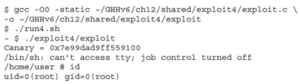

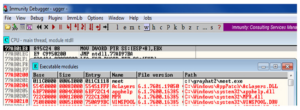

Poprzednia linia poleceń uruchomi meet.exe wewnątrz Immunity Debugger, jak pokazano tutaj:

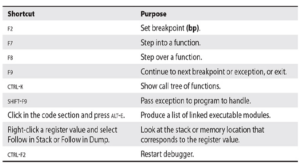

Debuger może wychwycić wyjątek, a jeśli tak się stanie, musisz przekazać wyjątek, naciskając SHIFT-F9, aby przejść do domyślnego punktu przerwania w punkcie wejścia programu. Podczas nauki Immunity Debugger będziesz chciał znać typowe polecenia wymienione w Tabeli (jeśli używasz hosta macOS do przekazywania tych poleceń do maszyny wirtualnej Windows, może być konieczne zamapowanie powiązań klawiszy).

Debuger może wychwycić wyjątek, a jeśli tak się stanie, musisz przekazać wyjątek, naciskając SHIFT-F9, aby przejść do domyślnego punktu przerwania w punkcie wejścia programu. Podczas nauki Immunity Debugger będziesz chciał znać typowe polecenia wymienione w Tabeli (jeśli używasz hosta macOS do przekazywania tych poleceń do maszyny wirtualnej Windows, może być konieczne zamapowanie powiązań klawiszy).

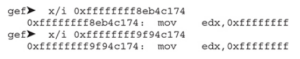

W tym przypadku możemy zobaczyć główny moduł wykonywalny dla meet.exe wymieniony jako pierwszy, a następnie różne biblioteki DLL. Ta informacja jest przydatna, ponieważ, jak zobaczysz później, te moduły zawierają kody operacji, które są dostępne podczas eksploatacji. Należy pamiętać, że adresowanie będzie się różnić w każdym systemie ze względu na randomizację układu przestrzeni adresowej (ASLR) i inne czynniki.