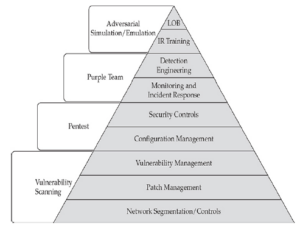

Koncepcja czerwonych drużyn wywodzi się z wojska. Ćwiczenia szkoleniowe dotyczące rywalizacji, w których jedna drużyna przyjmuje rolę atakującego (drużyna czerwona), a inna część broni (drużyna niebieska), pozwalają zobaczyć, jak dobrze radzi sobie obrona w praktyce. W świecie biznesu czerwone zespoły atakują zabezpieczenia cyberbezpieczeństwa, w tym te, które dotyczą ludzi, procesów i technologii. Etyczny haker może przyjąć rolę przyjaznego przeciwnika, aby umożliwić organizacjom praktyczną ocenę środków obronnych poza prawdziwym cyberatakiem. Dzięki temu obrońcy mogą przećwiczyć reakcję i ocenić wykrywanie, zanim zostaną zaatakowani przez prawdziwego ugrupowania zagrażającego. Organizacje na różnych poziomach dojrzałości wymagają innych rzeczy od swojego czerwonego zespołu. W miarę jak bezpieczeństwo w organizacji staje się coraz bardziej dojrzałe, zmienia się rola czerwonego zespołu i zmienia się także wpływ na firmę jako całość. W tej sekcji przyjrzymy się, czym jest zespół czerwony, jakie role może pełnić zespół czerwony, a także omówimy rolę, jaką każdy etap odgrywa we wzroście bezpieczeństwa organizacji. Po uruchomieniu programu zabezpieczającego pierwsza faza zazwyczaj obejmuje próbę wdrożenia mechanizmów kontroli sieci, takich jak zapory ogniowe, serwery proxy i systemy wykrywania włamań do sieci. Po opracowaniu podstaw zostanie wdrożone zarządzanie poprawkami, aby mieć pewność, że wszystkie systemy zostały załatane. Skąd wiesz, że te rzeczy działają? Jednym ze sposobów jest skanowanie podatności. Skanowanie pod kątem luk w zabezpieczeniach pomoże określić, jakie systemy można zobaczyć w sieci z punktu widzenia skanera, jakie usługi są narażone i jakie potencjalne luki w zabezpieczeniach. Rysunek pokazuje, w jaki sposób każda warstwa zabezpieczeń opiera się na kolejnej, a także jakie typy testów pomagają skoncentrować się na tych obszarach.

W miarę wzrostu liczby skanowań pod kątem luk w organizacji wzrasta odsetek fałszywych alarmów, w związku z czym organizacja przechodzi do zweryfikowanego skanowania pod kątem luk w zabezpieczeniach, dodając do skanowania podatności uwierzytelnione skany. Gdy organizacja ma już podstawy programu zarządzania podatnościami na zagrożenia, ważne jest, aby przyjrzeć się lukom w kluczowych obszarach działalności. Gdy działania zespołu czerwonego staną się rutyną, niektóre obowiązki mogą zostać przekazane innym obszarom organizacji, a zespół czerwonych może ewoluować. Ostatecznie bardziej wyrafinowane zespoły czerwone dysponują emulacją zagrożeń i możliwościami „zespołu fioletowego” (omówione w dalszej części rozdziału), które pomagają wprowadzać zmiany w organizacjach nie tylko w zakresie kontroli bezpieczeństwa, ale także w sposobie prowadzenia działalności przez organizację. Mogą zachować także inne funkcje, ale najwyższy poziom możliwości określi ogólny poziom możliwości, przy czym najbardziej dojrzałe organizacje będą w stanie zapewnić wartość liniom biznesowym (LOB) i możliwości szkolenia osób reagujących na incydenty przed faktycznym kompromisem.