Jako szybkie przypomnienie, Address Resolution Protocol (ARP) to mechanizm rozwiązywania adresu IP na adres kontroli dostępu do nośnika (MAC). Adres MAC to unikalny adres przypisany przez producenta urządzenia sieciowego. Mówiąc prościej, gdy stacja musi komunikować się z inną stacją, używa ARP do określenia adresu MAC powiązanego z adresem IP do użycia. Podszywanie się pod ARP skutecznie zatruwa tabele ARP stacji, powodując, że używają one adresu MAC atakującego zamiast rzeczywistego adresu MAC stacji docelowej. Dlatego cały ruch do miejsca docelowego przechodzi przez stację atakującego. To skutecznie umieszcza urządzenie w linii bez konieczności fizycznej modyfikacji sieci. Ettercap to narzędzie, które pozwala nam podszywać się pod ARP w celu przeprowadzania ataków typu man-in-the-middle (MITM), analizowania pakietów, modyfikowania ich, a następnie przekazywania do odbiorcy. Na początek użyjemy Ettercap, aby sprawdzić ruch pomiędzy urządzeniem a Internetem, wydając następujące polecenie (w tym przykładzie urządzenie ma adres 192.168.1.173, a brama 192.168.1.1):

![]()

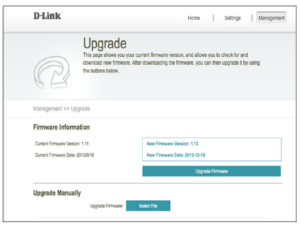

Po uruchomieniu Ettercap użyjemy Wiresharka, aby wyświetlić ruch podczas interakcji z urządzeniem. Po uruchomieniu Wiresharka i zainicjowaniu przechwytywania możemy sprawdzić, czy jest dostępna aktualizacja oprogramowania sprzętowego na stronie aktualizacji urządzenia, jak pokazano poniżej.

Po uruchomieniu Ettercap użyjemy Wiresharka, aby wyświetlić ruch podczas interakcji z urządzeniem. Po uruchomieniu Wiresharka i zainicjowaniu przechwytywania możemy sprawdzić, czy jest dostępna aktualizacja oprogramowania sprzętowego na stronie aktualizacji urządzenia, jak pokazano poniżej.

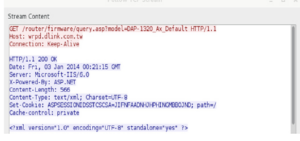

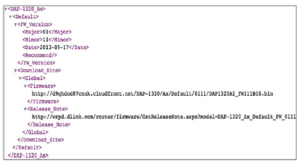

Przechodząc do przechwyconego adresu URL, możemy zobaczyć, że plik XML zawiera główne i poboczne numery wersji oprogramowania sprzętowego, stronę do pobrania oraz informacje o wydaniu.

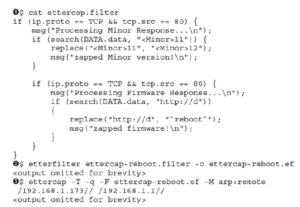

Uzbrojeni w te informacje możemy założyć, że jeśli zmienimy liczbę drugorzędną na 12 i łącze oprogramowania układowego do polecenia powłoki, wymusimy na urządzeniu próbę aktualizacji i w konsekwencji uruchomienie naszego polecenia. Aby wykonać to zadanie, musimy utworzyć filtr Ettercap (1) (wcześniej zapisany i wyświetlony tutaj), skompilować go (2), a następnie uruchomić (3), w następujący sposób:

Aby ustalić, czy nasze polecenie jest wykonywane, musimy pingować urządzenie i monitorować komunikaty pingowania podczas wydawania aktualizacji. Ale najpierw zauważ, że po kliknięciu przycisku Check for New Firmware widzimy, że jest dostępna wersja 1.12 do pobrania.

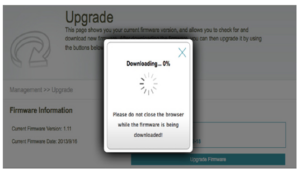

Przed kliknięciem przycisku Upgrade Firmware musimy skonfigurować ping, aby monitorować urządzenie. Po kliknięciu przycisku Upgrade Firmware powinniśmy zobaczyć następujące pole postępu pobierania:

Zauważysz, że host przestaje odpowiadać (1), a później wraca do trybu online (2). Oznacza to, że urządzenie zostało ponownie uruchomione. W tym momencie udowodniliśmy, że możemy wstrzyknąć polecenie do adresu URL aktualizacji, a urządzenie je wykona. Bez przesłania pliku wykonywalnego na urządzenie jesteś ograniczony tym, co znajduje się na urządzeniu. Na przykład, jak wyjaśniono wcześniej, jeśli telnetd jest skompilowany w BusyBox (nie ma go w tym systemie), możesz go po prostu uruchomić, aby uzyskać dostęp do powłoki bez hasła, w następujący sposób:

![]()

To podejście jest zademonstrowane w następnej sekcji. W razie potrzeby można skompilować plik binarny, taki jak netcat, dla tego procesora, a następnie przesłać go przez tftp lub tfcp, jak pokazał Craig Heffner2, lub można użyć innej metody.