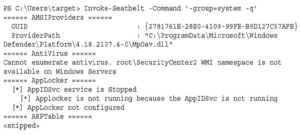

Seatbelt może również zbierać informacje o opcjach konfiguracji hosta. Kwestie, które nas często interesują, to niektóre z tych, które zostały omówione wcześniej, takie jak konfiguracje programu PowerShell, status AMSI, informacje o systemie operacyjnym i konfiguracja. Chcemy jednak również wiedzieć, jakie kontrolki obronne są włączone, jakie interesujące procesy są uruchomione, jakie sesje logowania są obecne, abyśmy wiedzieli, czy nie jesteśmy sami w systemie, oraz inne obszary, które Seatbelt określa jako mogące zawierać interesujące dane. Wcześniej uruchomiliśmy grupę poleceń użytkownika. Tym razem uruchomimy grupę poleceń systemowych:

Widzimy tutaj wiele danych o stanie systemu, z których część widzieliśmy już bez Seatbelt. Jednak Seatbelt dostarcza te informacje w jednym miejscu, zamiast wymagać od nas zagłębiania się w różne miejsca za pomocą programu PowerShell. Możemy również przyjrzeć się konkretnym elementom. Jednym z aspektów, który jest pomocny w poznaniu systemu, jest to, czy UserAccountControl (UAC) jest włączony i jakie są jego ustawienia. Pomoże nam to określić, czy uprzywilejowani użytkownicy wymagają dodatkowych obejść w celu wykonania kodu, takich jak dodawanie usług lub użytkowników lub eskalacja do systemu:

Widzimy, że UAC jest włączony. Jeśli ktoś spróbuje uruchomić plik binarny inny niż Windows, system Windows poprosi użytkownika o zezwolenie na uruchomienie pliku binarnego. Gdybyśmy używali kanału C2 do dostępu do tego systemu, nie bylibyśmy w stanie zobaczyć tych monitów. To mówi nam, że musimy znaleźć sposób na eskalację uprawnień, aby uniknąć monitowania. Teraz, gdy mamy pewne zrozumienie tego, czym jest postawa hosta, przyjrzyjmy się, aby określić, gdzie jesteśmy w usłudze Active Directory.