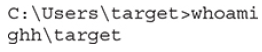

W tym laboratorium użyjemy polecenia whoami do identyfikacji uprawnień i uprawnień użytkownika. Zacznij od połączenia się z maszyną docelową jako użytkownik GHH\target z hasłem Winter2021!. Po zalogowaniu otwórz wiersz poleceń cmd.exe. Następnie wpisz whoami i naciśnij ENTER.

W tym laboratorium użyjemy polecenia whoami do identyfikacji uprawnień i uprawnień użytkownika. Zacznij od połączenia się z maszyną docelową jako użytkownik GHH\target z hasłem Winter2021!. Po zalogowaniu otwórz wiersz poleceń cmd.exe. Następnie wpisz whoami i naciśnij ENTER.

SID użytkownika mówi nam kilka rzeczy: pierwszą jest SID domeny, który będzie przydatny w atakach takich jak ataki typu złoty bilet Kerberos. Część domeny to cały ciąg SID aż do ostatniej kreski. W tym przypadku SID domeny to -1-5-21-3262898812-2511208411-1049563518, a ID użytkownika to 1111. Użytkownicy poniżej 1000 są ograniczeni do użytkowników uprzywilejowanych, a użytkownicy powyżej 1000 to normalni użytkownicy. Ci użytkownicy mogą mieć dodatkowe uprawnienia, ale ten użytkownik nie jest częścią wbudowanych grup użytkowników uprzywilejowanych w domenie. Możemy również spojrzeć na wyróżniającą nazwę użytkownika (DN), która jest tożsamością, która czyni go unikalnym w usłudze Active Directory. Da nam to w pełni kwalifikowaną nazwę DN domeny, a także sposób, w jaki użytkownik jest umieszczony w organizacji:

![]()

Tutaj możemy zobaczyć, że domena użytkownika to DC=ghh,DC=local (lub w skrócie ghh.local). Możemy również zobaczyć, że użytkownik znajduje się w kontenerze Users w domenie. Użytkownik nie jest zorganizowany w kontenerze privileged users ani w niczym innym, więc ten użytkownik może być po prostu zwykłym użytkownikiem domeny. Przyjrzyjmy się teraz grupom:

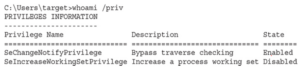

Przyglądając się tym grupom, widzimy zarówno grupy lokalne, jak i grupy domenowe. Widzimy jednak kilka różnych typów grup. Dobrze znane grupy (1) to grupy, które mapują się na udokumentowane identyfikatory SID w środowisku. Grupy takie jak grupa WSZYSCY i grupa Administratorzy, które mają ten sam identyfikator SID we wszystkich systemach, należą do tego typu grupy. Drugim typem grupy, który widzimy, jest Alias (2). Typy grup Alias są zazwyczaj mapowane na uprawnienia w systemie i są aliasami identyfikatora SID używanego do ich przyznawania. Użytkownicy pulpitu zdalnego, zdalnego zarządzania i inne elementy, które przyznają określone prawa systemowe według członkostwa w grupie, zazwyczaj należą do tego typu grupy. Trzecim typem grupy jest Grupa (3). Jest to zazwyczaj grupa lokalna lub grupa usługi Active Directory, która może być grupą zabezpieczeń lub dystrybucyjną. Widzimy, że grupy domen są poprzedzone krótką nazwą domeny (GHH) wraz z nazwą grupy i identyfikatorem SID. Jeśli użytkownik ma grupy w różnych domenach, posiadanie SID pomoże zmapować SID domeny dla każdej domeny, do której użytkownik ma uprawnienia. Następnym krokiem jest przyjrzenie się uprawnieniom, jakie użytkownik ma w systemie. Uprawnienia te wskazują, w jaki sposób użytkownik może wchodzić w interakcję z systemem. Możliwość debugowania programów, wykonywania zadań administracyjnych i innych zadań można określić za pomocą flagi /priv:

Tutaj widzimy, że użytkownik ma tylko dwa uprawnienia. SeChangeNotifyPrivilege jest włączony, a drugi przywilej jest wyłączony. Włączony przywilej oznacza, że użytkownik może poruszać się po systemie plików bez sprawdzania każdego folderu, aby ustalić, czy ma specjalne uprawnienia „Traverse Folder”; zamiast tego system sprawdza tylko, czy użytkownik ma dostęp do odczytu katalogu przed kontynuowaniem. Ten użytkownik ma bardzo ograniczone uprawnienia, więc wiele sztuczek dotyczących eskalacji uprawnień może być trudnych do wykonania.

UWAGA Istnieje ogromna lista potencjalnych uprawnień. Przyjrzymy się niektórym z nich później w tym rozdziale. Kiedy oceniasz, dlaczego coś działa lub nie, pomocne może być sprawdzenie uprawnień przypisanych użytkownikowi i zapoznanie się z ich znaczeniem tutaj: https://docs.microsoft.com/enus/windows/security/threat-protection/security-policy-settings/user-rights-assignment.