W wielu przypadkach rzeczy, które chcemy zrobić w systemie docelowym, będą wymagały podwyższonych uprawnień. W poprzednim laboratorium mogliśmy uzyskać dostęp jako zwykły użytkownik, ale tak naprawdę chcemy uzyskać dostęp jako użytkownik SYSTEM. Ponieważ ten użytkownik ma pełne uprawnienia w systemie, możemy uzyskać dostęp do poświadczeń, pamięci i innych cennych celów.

![]()

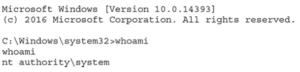

Aby wykonać nasz atak, użyjemy wszystkich tych samych opcji, co w naszym poprzednim laboratorium, ale dodamy flagę –system. To zajmie się eskalacją za nas, a końcowym rezultatem będzie wysoce uprzywilejowana powłoka, jak pokazano tutaj:

Jak widać tutaj, uzyskujemy teraz dostęp do komputera ofiary jako użytkownik SYSTEM. Chociaż nie jest to częścią zakresu tego ćwiczenia, pozwala nam to na zrzucenie poświadczeń, utworzenie nowych użytkowników, ponowną konfigurację urządzenia i wykonanie wielu innych zadań, których zwykły użytkownik mógłby nie być w stanie wykonać. Pamiętaj, aby wpisać exit w wierszu poleceń, aby opuścić powłokę po zakończeniu.