Wcześniej przyjrzeliśmy się różnym sposobom uruchamiania skryptów w PowerShell. W tej części rozdziału musimy skonfigurować PowerSploit, aby mieć do niego łatwy dostęp. Dzięki naszej konfiguracji w chmurze mamy już sklonowanego PowerSploit do katalogu lokalnego, a ponieważ znajduje się on w naszym katalogu domowym, jest również mapowany na naszym udziale SMB i serwerze internetowym uruchomionym w poprzednim ćwiczeniu.

UWAGA: Niektóre samouczki online umożliwią Ci dostęp do plików w PowerSploit i innych kodów exploitów bezpośrednio z GitHub przy użyciu surowej witryny .githubusercontent.com. Jest to niezwykle niebezpieczne, ponieważ nie zawsze znasz stan tego kodu, a jeśli go nie przetestowałeś, możesz uruchomić coś destrukcyjnego na swoim celu. Zawsze klonuj repozytorium i testuj skrypty, które zamierzasz uruchomić na maszynie wirtualnej, zanim uruchomisz je w systemie docelowym, aby Ty, Twój klient i Twoi prawnicy nie byli zaskoczeni. Aby ułatwić dostęp do adresów URI, zmieńmy nazwę katalogu na krótszą. Miejsce nie jest tutaj problemem; jednak gdy próbujemy przemycić zakodowane dane, kodowanie dodaje więcej znaków, więc krótsza nazwa jest często lepsza. Aby zmienić nazwę katalogu, po prostu wpisz następujące polecenie:

![]()

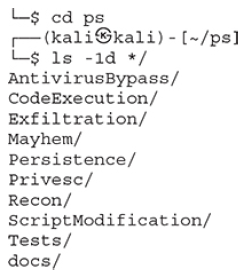

Gdy „cd” przejdziemy do katalogu ps, zobaczymy kilka plików i strukturę katalogów. Przyjrzyjmy się bliżej temu, co możemy znaleźć w każdym katalogu:

Podkatalog AntivirusBypass zawiera skrypty, które pomagają nam ustalić, gdzie w pliku binarnym program antywirusowy (AV) może identyfikować plik jako złośliwe oprogramowanie. Skrypty w tym miejscu pomagają podzielić plik binarny na części, a następnie te części są uruchamiane przez AV. Następnie, gdy zawęzisz zakres tak bardzo, jak to możliwe, możesz zidentyfikować bajty w pliku binarnym, które należy zmienić, aby ominąć podpis AV. Podkatalog CodeExecution zawiera różne narzędzia do wprowadzania kodu powłoki do pamięci. Niektóre z tych technik obejmują wstrzykiwanie DLL, wstrzykiwanie kodu powłoki do procesu, wstrzykiwanie refleksyjne i wstrzykiwanie zdalnego hosta za pomocą WMI. Przyjrzymy się niektórym z tych technik później w tym rozdziale jako sposobowi wstrzykiwania kodu powłoki Metasploit do systemu bez użycia plików. Gdy chcesz uzyskać informacje z systemu, zajrzyj do folderu Exfiltration. Ten folder zawiera narzędzia, które pomogą Ci kopiować zablokowane pliki, pobierać dane z Mimikatz i nie tylko. Niektóre z innych atrakcji obejmują keyloggery, narzędzia do zrzutów ekranu, programy do zrzutu pamięci i narzędzia pomocne w Volume Shadow Service (VSS). Te narzędzia nie pomagają w usuwaniu danych z systemu, ale świetnie nadają się do generowania danych, które warto wyekstrahować. Jeśli chcesz postępować zgodnie z zasadą spalonej ziemi, folder Mayhem jest dla Ciebie. Skrypty w tym katalogu nadpiszą Master Boot Record (MBR) systemu wybranym przez Ciebie komunikatem. W wielu przypadkach wymaga to przywrócenia systemu z kopii zapasowej, więc jeśli Twój cel zawiera coś, co Ci się podoba, trzymaj się z daleka od tego katalogu. Katalog Persistence zawiera narzędzia, które pomagają utrzymać dostęp do systemu. Dostępnych jest wiele mechanizmów trwałości, w tym rejestr, WMI i zaplanowane zadania. Te narzędzia pomagają tworzyć trwałość zarówno na poziomie podwyższonym, jak i na poziomie użytkownika; w ten sposób, niezależnie od potrzebnego poziomu dostępu, możesz łatwo utrzymać trwałość w systemach docelowych. Katalog PrivEsc zawiera narzędzia, które pomogą Ci uzyskać podwyższony dostęp. Są to narzędzia, które pomagają zidentyfikować słabe uprawnienia, które mogą zostać wykorzystane, jak również narzędzia, które faktycznie wykonują część pracy za Ciebie. Katalog Recon zawiera narzędzia, które mogą pomóc Ci lepiej zrozumieć środowisko, w którym pracujesz. Narzędzia te są przydatne do zbierania podstawowych informacji, skanowania portów i uzyskiwania informacji o domenach, serwerach i stacjach roboczych. Mogą pomóc Ci zidentyfikować to, co chcesz osiągnąć, a także pomóc Ci w tworzeniu profili dla tego, co istnieje w środowisku