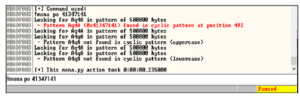

Następnie będziesz musiał użyć wtyczki mona.py PyCommand od Corelan Team, aby wygenerować wzorzec, który określi liczbę bajtów, w których uzyskamy kontrolę. Aby uzyskać mona.py, przejdź do https://github.com/corelan/mona i pobierz najnowszą kopię narzędzia. Zapisz ją w folderze PyCommands w folderze Immunity Debugger. Będziemy używać skryptów wzorca przeniesionych z Metasploit. Najpierw chcemy skonfigurować nasz katalog roboczy, w którym będą zapisywane dane wyjściowe generowane przez Mona. Dlatego uruchom instancję Immunity Debugger. Nie martw się ładowaniem programu w tym momencie. Kliknij w powłoce poleceń Pythona u dołu okna debugera, a następnie wprowadź polecenie pokazane tutaj:

![]()

Jeśli Immunity Debugger przejdzie do okna dziennika, możesz po prostu kliknąć przycisk „c” na pasku wstążki, aby powrócić do głównego okna CPU. Teraz musimy wygenerować 500-bajtowy wzór do wykorzystania w naszym

![]()

który wygeneruje 500-bajtowy wzór, przechowując go w nowym folderze i pliku, w którym kazałeś Monie zapisać jego dane wyjściowe. Sprawdź swój katalog C: \grayhat\mona_logs\ pod kątem nowego folderu, prawdopodobnie zatytułowanego wsshd. W tym katalogu powinien znajdować się nowy plik o nazwie pattern.txt. To jest plik, z którego chcesz skopiować wygenerowany wzór. Jak mówi Mona, nie kopiuj wzoru z okna dziennika Immunity Debugger, ponieważ może zostać obcięty. Zapisz nową kopię skryptu ataku prosshd1.py na swojej maszynie wirtualnej Kali Linux (w tym przykładzie użyto nazwy prosshd2.py). Skopiuj wzór ASCII z pliku pattern.txt i zmień wiersz req, aby go uwzględnić, w następujący sposób:

UWAGA: Wzór po skopiowaniu będzie bardzo długą linią. Sformatowaliśmy linię pokazaną tutaj tak, aby zmieściła się na wydrukowanej stronie. Uruchom nowy skrypt z okna terminala Kali Linux za pomocą python3 prosshd2.py. Wynik jest pokazany poniżej.

UWAGA: Wzór po skopiowaniu będzie bardzo długą linią. Sformatowaliśmy linię pokazaną tutaj tak, aby zmieściła się na wydrukowanej stronie. Uruchom nowy skrypt z okna terminala Kali Linux za pomocą python3 prosshd2.py. Wynik jest pokazany poniżej.

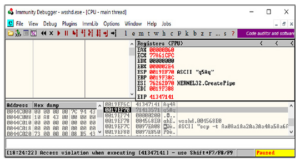

Można zobaczyć, że po 492 bajtach bufora nadpisujemy wskaźnik powrotu z bajtów 493 do 496 wartością 41347141. Jest to widoczne po przejrzeniu sekcji Stack programu Immunity Debugger. Następnie, 4 bajty dalej, po bajcie 496, reszta bufora znajduje się na górze stosu po awarii programu. Narzędzie Metasploit pattern offset, którego właśnie użyliśmy z Mona, pokazuje przesunięcie przed rozpoczęciem wzorca.