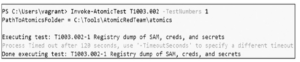

W tym laboratorium będziemy szukać (polować) w oparciu o hipotezę, że ktoś skopiował plik SAM w naszej domenie. Aby przyspieszyć cykl uczenia się, użyjemy funkcji automatycznego testowania narzędzi AtomicRedTeam, zwanej Invoke-AtomicTest, aby przeprowadzić test w spójny sposób i oszczędzić nam pisania związanego z atakami. W administracyjnym oknie programu PowerShell na hoście z systemem Windows 10 skonfiguruj środowisko za pomocą następującego polecenia (skopiuj/wklej z https://detectionlab.network/usage/atomicredteam/).

![]()

Następnie wywołaj test, używając pojedynczego testu, wielu testów lub pełnej sekwencji testowej dla T1003.002, jak pokazano w poniższym kodzie. Argument – ShowDetailsBrief pokaże akcje testowe, ale ich nie wykona, więc warto to zrobić w pierwszej kolejności.

![]()

Poniższy obraz przedstawia całą sekwencję testową dla ostatniego polecenia:

Świetnie! Teraz uruchom pierwsze polecenie (test 1), bez – ShowDetailsBrief, aby wykonać atak, jak pokazano poniżej:

Ponieważ już wiemy, że istnieją trzy sposoby kopiowania pliku SAM – polecenie, plik i rejestr -— możemy wykorzystać te informacje, aby rozpocząć polowanie. Przypominamy, że identyfikatory zdarzeń 4688 i 4103 są wskaźnikami wykonania polecenia. Ponieważ już sprawdziliśmy 4688, wyszukajmy tym razem 4103. Otwórz konsolę Kibana i wyszukaj „HKLM\sam” i event_id:4103, a powinieneś zobaczyć kilka trafień, jak pokazano poniżej:

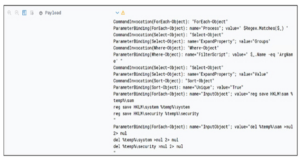

Poświęć chwilę na zapoznanie się z wynikami dziennika; w szczególności spójrz na pole Ładunek. Rozwiń dziennik i przewiń w dół, aby zobaczyć szczegóły, jak pokazano tutaj:

Teraz wiesz, jak wygląda ładunek programu PowerShell w formacie dziennika. Jeśli spróbujesz tego w swojej sieci produkcyjnej, wyszukasz te same dzienniki, ale bez ograniczeń dat.